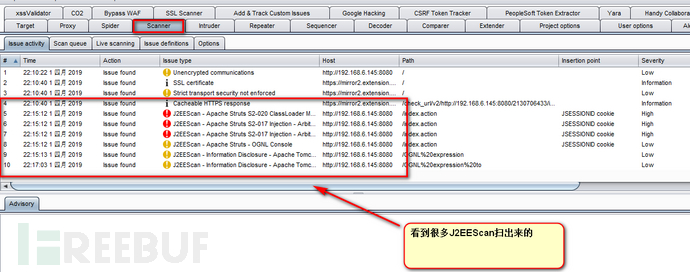

J2EEScan是Burp Suite的插件。此插件的目标是在J2EE应用程序的Web应用程序渗透测试期间改进测试覆盖率。【官方】

J2EEScan能测漏洞,比如Apache Struts、JBoss、Java Server、Tom猫、等东东的漏洞。【非高大尚解释】

详细如下:

杂项

- 表达语言注入(CVE-2011-2730)

- Apache Roller OGNL注射液(CVE-2013-4212)

- 本地文件包括 - /WEB-INF/web.xml已检索

- 本地文件包含 - 检索Spring应用程序上下文

- 本地文件包含 - 检索到struts.xml

- 本地文件包含 - 检索到weblogic.xml

- 本地文件包含 - 检索到的ibm-ws-bnd.xml

- 本地文件包含 - ibm-web-ext.xmi检索

- 本地文件包含 - 检索到的ibm-web-ext.xml

- 本地文件包含 - / etc / shadow已检索

- 本地文件包含 - / etc / passwd已检索

- HTTP Auth弱密码

- 检索到WEB-INF应用程序配置文件

- 状态Servlet(CVE-2008-3273)

- Snoop Servlet(CVE-2012-2170)

- 扩展路径遍历扫描

- AJP服务检测 - 感谢@ikki

- 弹簧启动执行器控制台

- UTF8响应拆分

- JK管理端点

- Pivotal Spring Traversal(CVE-2014-3625)

Apache Struts

- Apache Struts 2 S2-023 - 感谢@ h3xstream

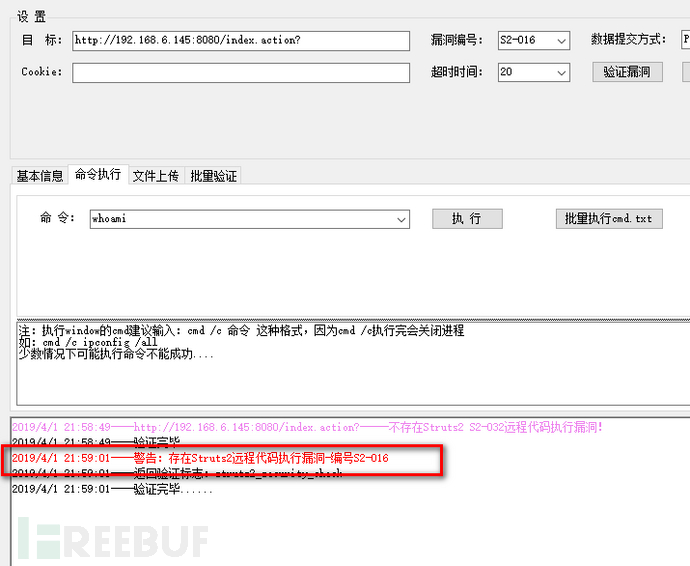

- Apache Struts 2 S2-016

- Apache Struts 2 S2-017

- Apache Struts 2 S2-020

- Apache Struts 2 S2-021

- Apache Struts 2 S2-032

- Apache Struts DevMode已启用

- Apache Struts OGNL控制台

Grails的

- Grails Path Traversal(CVE-2014-0053)

Apache Wicket

- Apache Wicket任意资源访问(CVE-2015-2080)

Java Server Faces

- Java Server Faces本地文件包含(CVE-2013-3827 CVE-2011-4367)

JBoss SEAM

- JBoss SEAM远程命令执行(CVE-2010-1871)

错误处理不正确

- JSF

- Apache Struts

- Apache Tapestry

- Grails的

- GWT

- Java的

XML安全性

- X包括支持

- XML外部实体

信息披露问题

- 远程JVM版本

- Apache Tomcat版本

- 码头版

- Oracle Application Server版本

- Oracle Glassfish版本

- Oracle Weblogic版本

合规性检查

- web.xml - HTTP动词篡改

- web.xml - 会话跟踪的URL参数

- web.xml - 不完整的错误处理

- web.xml - Invoker Servlet

JBoss

- JBoss Web服务枚举

- JBoss管理员控制台弱密码

- JBoss JMX / Web控制台不受密码保护

- JBoss JMX Invoker远程命令执行

- JBoss Undertow目录遍历(CVE-2014-7816)

- JBoss jBPM管理控制台

Tomcat

- Tomcat Manager控制台弱密码

- Tomcat Host Manager控制台弱密码

- 生命终结软件 - Tomcat

Weblogic

- Weblogic UDDI Explorer Detection

- Weblogic UDDI Explorer SSRF漏洞(CVE-2014-4210)

- Weblogic管理控制台弱密码

Oracle应用服务器

- 添加了对Oracle Log Database Accessible的检查

- 添加了对多个Oracle应用服务器默认资源的检查(CVE-2002-0565,CVE-2002-0568,CVE-2002-0569)

- 生命周期结束软件 - Oracle应用服务器

码头

- 由@gdssecurity发现的Jetty Remote Leak Shared Buffers(CVE-2015-2080)

- 生命终结软件 - 码头

Apache Axis

- Apache Axis2 - Web服务枚举

- Apache Axis2 - 管理控制台弱密码

- Apache Axis2 - 本地文件包含漏洞(OSVDB 59001)

- Apache Axis2 - Happy Axis

NodeJS

- NodeJS HTTP重定向(CVE-2015-1164)

- NodeJS HTTP响应拆分(CVE-2016-2216)

-

从“选项” - >“会话”中的“Cookie jar”部分启用扫描程序字段

-

在Burp Extender选项卡中加载J2EEscan jar

-

该插件至少需要Java 1.7

1) Cookie Jar启动扫描程序

Burp通过维护Cookie jar来维护你访问过得所有web站点的cookie信息,Cookie jar的信息在Burp的所有工具组件之间是数据共享的。

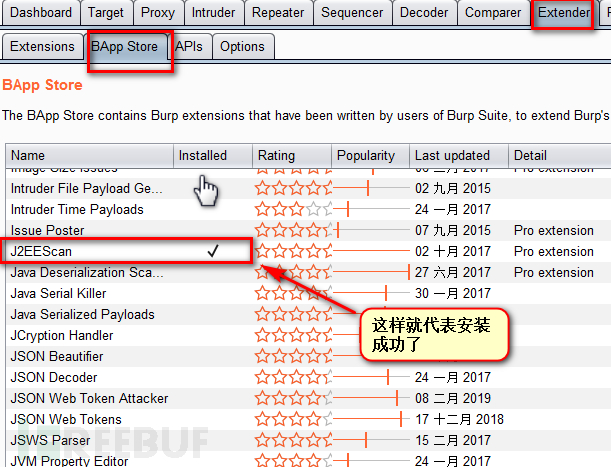

2) 下载安装J2EEScan

在Burp Extender选项卡中,找到J2EEscan jar**,点击install**进行安装

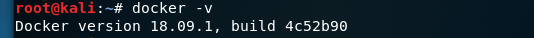

运行Java -version 检测

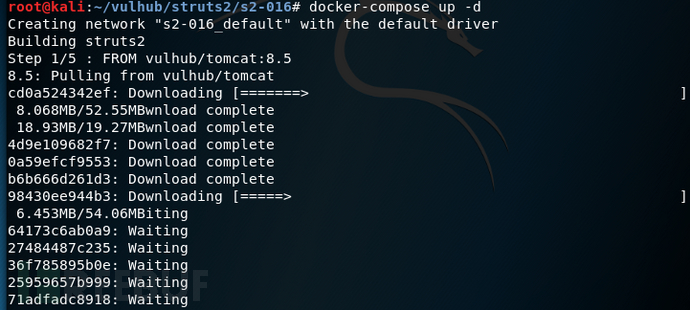

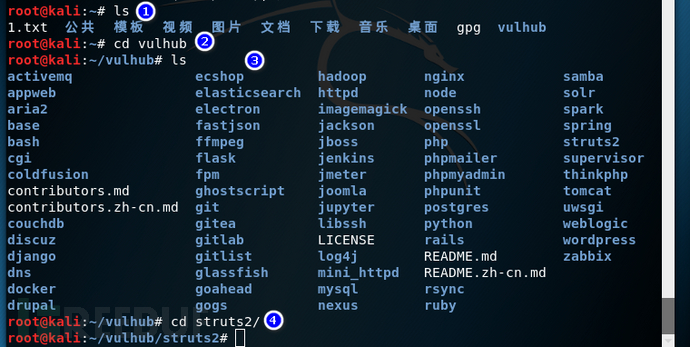

找了好多集成测试平台,都不合适,只能用vulhub自己搭建一个了。

_关于具体搭建方法可以参考vulhub官网,有视频有文档。 _

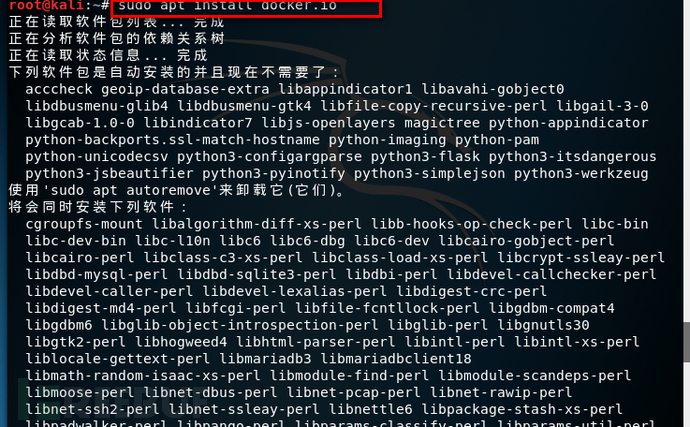

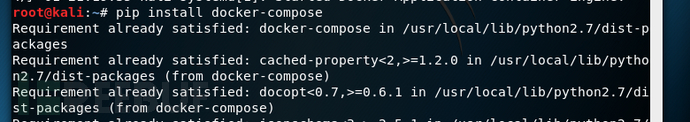

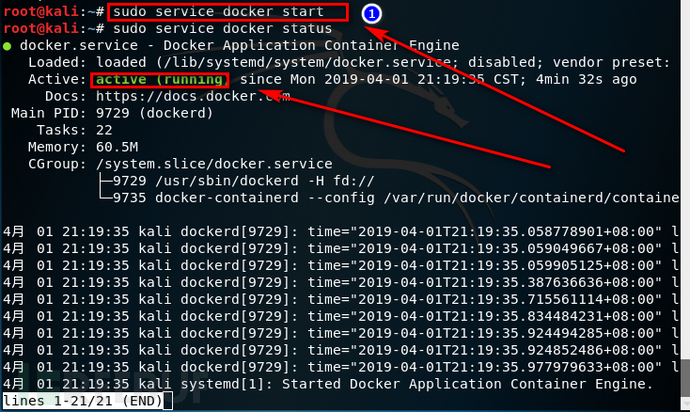

kali 下搭建 : 第一步:执行命令 sudo apt install docker.io

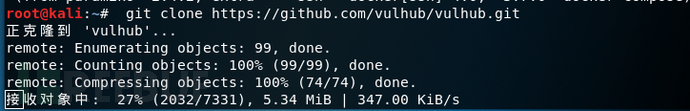

**第五步:安装下载vulhub,执行命令: git clone https://github.com/vulhub/vulhub.git

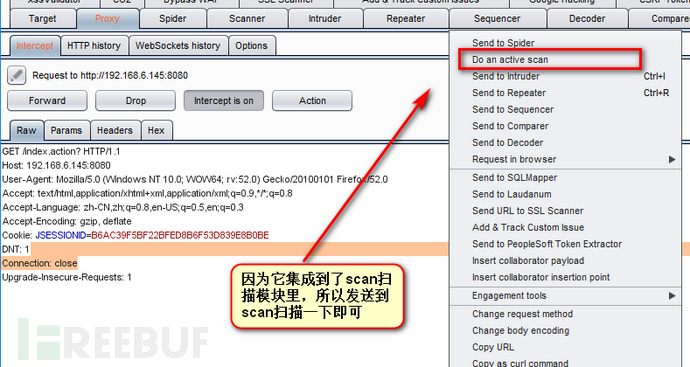

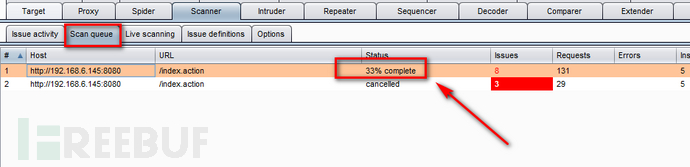

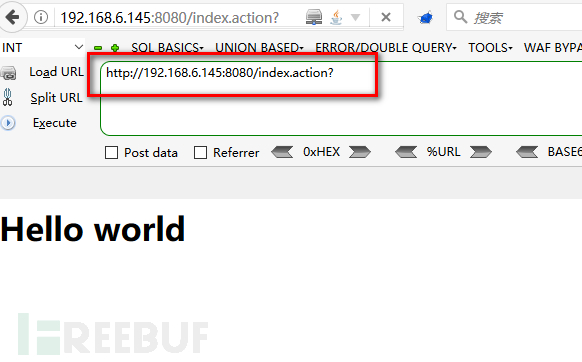

1) 访问漏洞地址:http://192.168.6.145:8080/index.action?

1)使用前,请确保cookier jar里面选择scanner

- J2EEScan,并不像其他 插件一样有单独的菜单